Email false di "Aggiornamento DNS" indirizzate ai proprietari e agli amministratori di siti web

30 Giugno 2020 - Tempo di lettura: 6 minuti

Gli aggressori stanno tentando di indurre gli amministratori Web a condividere le credenziali di accesso al proprio account amministratore spingendoli ad attivare DNSSEC per il loro dominio.

Le e-mail di truffa portano a pagine di accesso false

La truffa è stata individuata dai ricercatori di Sophos, quando gli amministratori del proprio blog di marketing sulla sicurezza hanno ricevuto un'e-mail che impersona WordPress e li esorta a fare clic su un collegamento per eseguire l'attivazione (vedi screenshot sopra).

Il link li ha portati a una pagina di phishing "sorprendentemente credibile" con loghi e icone che corrispondevano al loro fornitore di servizi (WordPress VIP) e li introduce a inserire il nome utente e la password dell'account WordPress per avviare l'aggiornamento.

"La truffa mostra quindi alcuni messaggi di progresso falsi ma credibili per farti pensare che un vero e proprio" aggiornamento del sito "sia iniziato, inclusa la pretesa di eseguire una sorta di" firma dei file "alla fine", ha spiegato il ricercatore di sicurezza di Sophos Paul Ducklin .

Infine, intenzionalmente o per errore, la vittima viene reindirizzata a una pagina di errore 404.

Pagine di phishing personalizzate

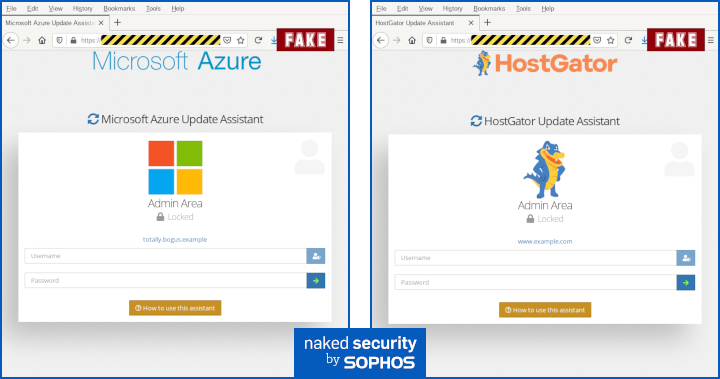

Il link malevolo contenuto nell'email conteneva informazioni codificate su banner e URL che consentivano ai ricercatori (e agli aggressori) di personalizzare la pagina di phishing con diversi loghi, di impersonare numerosi provider di hosting diversi.

"Non abbiamo avuto nemmeno bisogno di indovinare i nomi dei banner che potevamo usare, perché i truffatori avevano lasciato la directory delle immagini sfogliabile sul loro sito di phishing. In totale, i truffatori avevano 98 diverse immagini di marchi strappati, pronti da Akamai a Zen Cart", ha osservato Ducklin.

Gli aggressori controllano le intestazioni HTTP per informazioni sul provider di hosting del target e personalizzano di conseguenza l'e-mail di truffa e il sito di phishing:

Gli utenti che cascano nella truffa, immettono le loro credenziali di accesso nel sito di phishing e non hanno l'autenticazione a 2 fattori attivata, stanno effettivamente passando il controllo del loro sito ai truffatori.

Ducklin consiglia agli amministratori di non accedere mai da nessuna parte tramite i collegamenti inviati via e-mail, di utilizzare 2FA ogni volta che possono e di utilizzare un gestore di password.

"I gestori di password non solo selezionano automaticamente password complesse e casuali, ma associano ogni password a un URL specifico. Ciò rende molto più difficile inserire la password giusta nel sito sbagliato, perché il gestore delle password semplicemente non saprà quale account utilizzare di fronte a un sito di phishing sconosciuto ", ha osservato.