Il malware Valak attacca i server Microsoft Exchange per rubare le password aziendali

28 Maggio 2020 - Tempo di lettura: 5 minuti

Il Valak Malware osservato per la prima volta nell'anno 2019, non è solo un loader ma può essere utilizzato come un ladro di informazioni per colpire persone e aziende.

I ricercatori hanno osservato una nuova campagna di malware Valak rivolta in particolare agli Stati Uniti e alla Germania. Nella nuova campagna, è stato sviluppato come un sofisticato modulare multi-stadio dal loader.

Campagna malware Valak

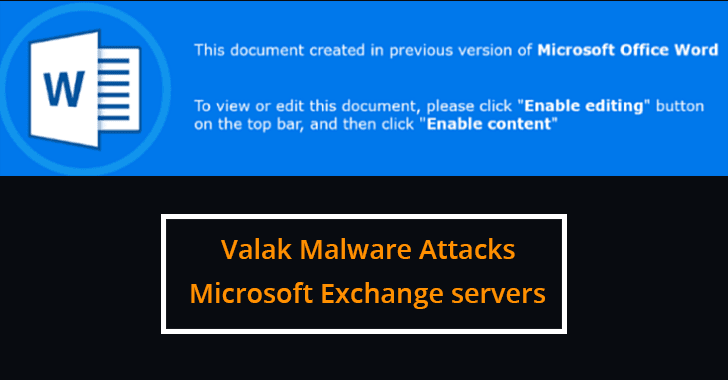

Secondo i ricercatori di Cybereason, nella nuova campagna il vettore di infezione comune sono i documenti di Microsoft Word incorporati con codice macro dannoso.

Il documento è stato creato in lingua inglese e tedesca e distribuito in base alla geolocalizzazione del target.

Il documento di parole contiene un codice macro dannoso che scarica altre fasi del payload. La fase iniziale del malware è una fase senza file che memorizza vari componenti nel registro.

Nella fase di ricognizione, raccoglie i seguenti dati dagli host infetti come; informazioni su utenti, macchine e rete da host infetti, inoltre verifica la geolocalizzazione della macchina della vittima.

Il malware acquisisce anche schermate della macchina infetta e scarica plug-in e altri malware come Ursnif o IcedID per gestire altre operazioni.

La nuova versione dell'attaccante malware la espande con numerosi componenti plugin per la ricognizione e il furto di informazioni.

I ricercatori hanno aggiornato Valak come il malware più furtivo che utilizza tecniche avanzate come ADS e nasconde componenti nel registro.

I ricercatori hanno osservato che il malware utilizza l'infrastruttura condivisa tra quasi tutte le sue diverse versioni.