La NSA rivela il nuovo malware Drovorub di fabbricazione russa contro Linux

14 Agosto 2020 - Tempo di lettura: 13 minuti

La National Security Agency sta avvertendo di operazioni di spionaggio da parte del Russian Intelligence Directorate (GRU) che utilizza un set di strumenti malware Linux precedentemente non divulgato chiamato Drovorub.

Il framework dannoso ha vari moduli che garantiscono furtività, persistenza e accesso completo alla macchina compromessa con i privilegi più elevati.

Il Rootkit

La NSA ha pubblicato oggi un rapporto tecnico (uno sforzo congiunto con l'FBI) che descrive in dettaglio le capacità di Drovorub e offre soluzioni di rilevamento e prevenzione. L'agenzia afferma che il framework include un rootkit del modulo del kernel che rende difficile rilevarlo per le soluzioni di sicurezza a livello di rete.

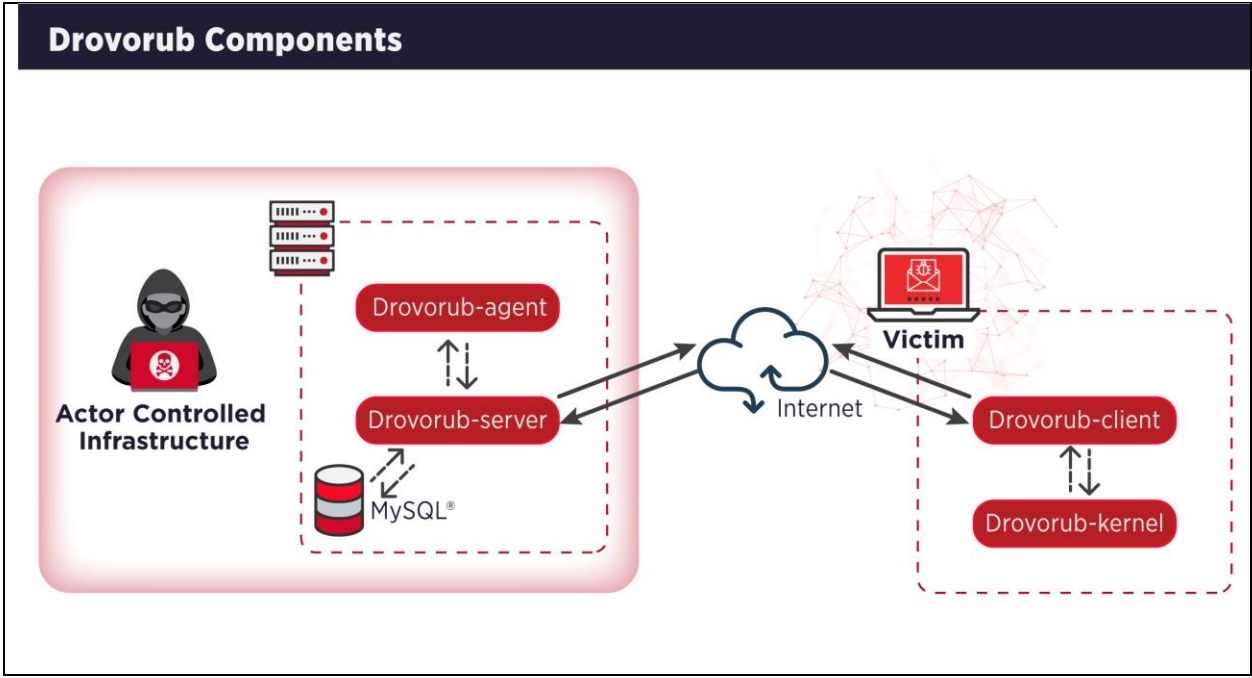

"Drovorub è un set di strumenti per malware Linux costituito da un impianto [client] accoppiato con un rootkit del modulo del kernel, uno strumento di trasferimento file e port forwarding e un server (C2)" - National Security Agency

Il lato client del malware può comunicare direttamente con l'infrastruttura C2 dell'attore della minaccia, ha funzionalità di caricamento / download di file, esegue comandi arbitrari con privilegi di "root" e può inoltrare il traffico di rete ad altre macchine sulla rete.

Secondo il rapporto, il rootkit riesce a nascondersi su una macchina infetta e sopravvive ai riavvii "a meno che l'avvio protetto UEFI [Unified Extensible Firmware Interface] non sia abilitato in modalità" Completo "o" Completo "."

Il rapporto della NSA descrive i dettagli tecnici per ogni parte Drovorub, che comunica tra loro tramite JSON su WebSocket e crittografa il traffico da e verso il modulo server utilizzando l'algoritmo RSA.

"Taglialegna" russo

Sia la NSA che l'FBI attribuiscono il malware all'85 ° Main Special Service Center (GTsSS) dello Stato maggiore russo Direzione principale dell'intelligence, unità militare 26165.

L'attività informatica di questa organizzazione è collegata alle campagne del collettivo di hacking avanzato noto come Fancy Bear (APT28, Strontium, Group 74, PawnStorm, Sednit, Sofacy, Iron Twilight).

Questa attribuzione si basa sull'infrastruttura di comando e controllo operativo che è stata associata pubblicamente al GTsSS da società che si difendono dagli attacchi informatici.

Un indizio è un indirizzo IP trovato da Microsoft in una campagna di Strontium che sfrutta i dispositivi IoT nell'aprile 2019 che è stato utilizzato anche per accedere a un Drovorub C2 nello stesso periodo.

Il nome del malware significa "taglialegna" in russo e la NSA afferma che è così che GTsSS si riferisce al set di strumenti. Viene coniato dalle parole Drovo e e Rub, che traducono dal russo rispettivamente in "legno / legna da ardere" e "tagliare / abbattere".

Un'analisi tecnica completa per ogni componente Drovorub è disponibile nel rapporto della NSA, insieme ai metodi per prevenire e rilevare l'attacco.

I ricercatori dovrebbero tenere presente che gli indirizzi IP, le porte, le chiavi crittografiche, i file e i relativi percorsi non provengono da operazioni in tempo reale ma il risultato dell'analisi di laboratorio dell'agenzia.

Rilevazione e prevenzione

La ricerca della NSA ha stabilito che l'attività del malware è visibile a tecniche di rilevamento complementari, ma queste non sono troppo efficaci per il modulo kernel Drovorub.

I sistemi di rilevamento delle intrusioni di rete (NIDS) come Suricata, Snort, Zeek possono de-offuscare dinamicamente i messaggi del protocollo WebSocket "mascherati" (tramite script) e identificare i messaggi C2 tra i componenti client, agente e server Drovorub.

Un proxy TLS otterrebbe lo stesso risultato anche se il canale di comunicazione utilizza il protocollo TLS per la crittografia.

Un avvertimento per questi metodi, tuttavia, è che lo scambio di traffico può scivolare sotto il radar se viene utilizzato TLS o l'attore passa a un formato di messaggio diverso.

Per il rilevamento basato su host, l'NSA fornisce le seguenti soluzioni:

- Verifica della presenza del modulo kernel Drovorub tramite uno script (incluso nel rapporto a pagina 35)

- Prodotti di sicurezza in grado di rilevare artefatti malware e funzionalità rootkit, così come il sistema di controllo del kernel Linux

- Tecniche di risposta in tempo reale: ricerca di nomi di file specifici, percorsi, hash e con le regole di Yara (fornite nel rapporto insieme alle regole di Snort)

- Analisi della memoria: il metodo più efficace per trovare il rootkit

- Analisi dell'immagine del disco: gli artefatti del malware sono persistenti sul disco ma nascosti dai normali file binari di sistema e dalle chiamate del rootkit

Come metodi di prevenzione, l'NSA consiglia di installare gli ultimi aggiornamenti di Linux ed eseguire le ultime versioni software disponibili.

Inoltre, gli amministratori di sistema dovrebbero assicurarsi che le macchine eseguano almeno Linux Kernel 3.7, che offre l'applicazione della firma del kernel.

La configurazione dei sistemi per caricare solo i moduli che hanno una firma digitale valida aumenta il livello di difficoltà per l'installazione di moduli kernel dannosi.

Un'altra raccomandazione è di abilitare il meccanismo di verifica UEFI Secure Boot (applicazione completa o completa) che consente il caricamento solo dei moduli del kernel legittimi. Tuttavia, questo non protegge dalla vulnerabilità BootHole recentemente rivelata fino a quando non emerge un aggiornamento DBX permanente.