Uno sguardo approfondito su Evilnum e il suo set di strumenti

9 Luglio 2020 - Tempo di lettura: 12 minuti

ESET ha analizzato le operazioni di Evilnum, il gruppo APT dietro il malware Evilnum precedentemente visto in attacchi contro società di tecnologia finanziaria. Mentre detto malware è stato visto in natura da almeno il 2018 e documentato in precedenza, poco è stato pubblicato sul gruppo dietro di esso e su come funziona.

In questo articolo colleghiamo i punti e sveliamo un quadro dettagliato delle attività di Evilnum. Gli obiettivi del gruppo rimangono aziende fintech, ma il suo set di strumenti e la sua infrastruttura si sono evoluti e ora consistono in un mix di malware personalizzato fatto in casa combinato con strumenti acquistati da Golden Chickens, un provider Malware-as-a-Service (MaaS) i cui famigerati clienti includono FIN6 e Cobalt Group.

Obiettivi

Secondo la telemetria di ESET, gli obiettivi sono società di tecnologia finanziaria, ad esempio società che offrono piattaforme e strumenti per il trading online. Sebbene la maggior parte degli obiettivi sia localizzata nei paesi dell'UE e nel Regno Unito, abbiamo anche assistito ad attacchi in paesi come Australia e Canada. In genere, le società target hanno uffici in diverse località, il che probabilmente spiega la diversità geografica degli attacchi.

L'obiettivo principale del gruppo Evilnum è spiare i suoi obiettivi e ottenere informazioni finanziarie sia dalle società target che dai loro clienti. Alcuni esempi delle informazioni rubate da questo gruppo includono:

- Fogli di calcolo e documenti con elenchi di clienti, investimenti e operazioni commerciali

- Presentazioni interne

- Licenze e credenziali software per il trading di software / piattaforme

- Cookie e informazioni sulla sessione dai browser

- Credenziali e-mail

- Informazioni sulla carta di credito del cliente e documenti di prova dell'indirizzo / identità

Secondo quanto visto durante la nostra indagine, il gruppo ha anche ottenuto l'accesso a informazioni relative all'IT come le configurazioni VPN.

Panoramica dell'attacco

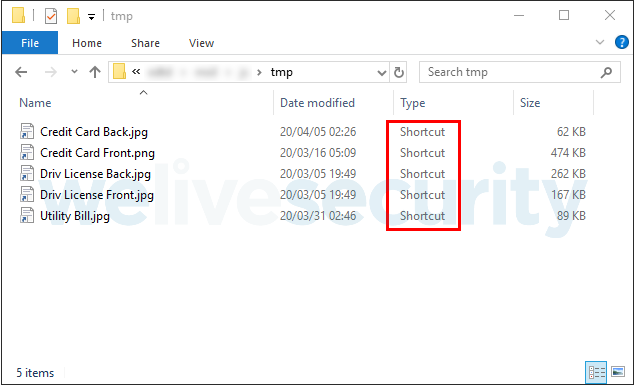

I target vengono raggiunti con email di spearphishing che contengono un collegamento a un file ZIP ospitato su Google Drive. Tale archivio contiene diversi file LNK (noti anche come collegamenti) che estraggono ed eseguono un componente JavaScript dannoso, visualizzando al contempo un documento di richiamo. Questi file di scelta rapida hanno "doppie estensioni" per tentare di indurre l'utente ad aprirli, pensando che siano documenti o immagini benigni (in Windows, le estensioni di file per i tipi di file noti sono nascoste per impostazione predefinita). Il contenuto di uno dei file ZIP è mostrato nella Figura 1.

Una volta aperto un file di collegamento (non importa quale, poiché fanno tutti la stessa cosa), cerca nel contenuto del proprio file le linee con un marcatore specifico e le scrive in un file .js . Quindi questo file JavaScript dannoso viene eseguito e scrive e apre un file esca con lo stesso nome del collegamento, ma con l'estensione corretta. Elimina anche il file di scelta rapida. I documenti utilizzati come esche sono principalmente foto di carte di credito, documenti di identità o fatture con prova dell'indirizzo, poiché molti istituti finanziari richiedono questi documenti ai loro clienti quando aderiscono, in base alle normative (questo è noto come "Conosci il tuo cliente") . Uno di questi esca è mostrato nella Figura 2 (sfocato per la privacy).

Questi documenti dell'esca sembrano autentici e supponiamo che siano stati raccolti da questo gruppo durante anni di attività. I documenti vengono raccolti attivamente nelle operazioni correnti del gruppo, poiché sono destinati ai rappresentanti dell'assistenza tecnica e ai gestori degli account, che ricevono regolarmente questo tipo di documenti dai loro clienti. Il gruppo riutilizza i documenti su obiettivi diversi, a meno che gli obiettivi provengano da regioni diverse.

Il componente JavaScript è il primo stadio dell'attacco e può distribuire altro malware come un componente spia C #, componenti Golden Chickens o diversi strumenti basati su Python. Il nome Evilnum è stato dato al componente C # da altri ricercatori in passato, ma il componente JS è stato anche chiamato Evilnum. Abbiamo chiamato il gruppo Evilnum come questo è il nome del loro malware di punta e faremo riferimento ai vari malware come componenti. Una panoramica di questi è mostrata nella Figura 3.

Ciascuno dei vari componenti ha il proprio server C&C e ciascun componente funziona in modo indipendente. Gli operatori del malware inviano manualmente i comandi per installare componenti aggiuntivi e utilizzare script e strumenti post-compromesso se li ritengono necessari.

La maggior parte dei server utilizzati dal malware sono indicati da indirizzi IP; i nomi di dominio non sono stati utilizzati. Le uniche eccezioni sono i server C&C utilizzati dai componenti Golden Chickens; malware acquistato da un provider MaaS, come descritto in seguito.

Quelli a cui fa riferimento un indirizzo IP possono essere suddivisi in due gruppi, in base al provider di hosting. La maggior parte di essi è ospitata da FreeHost, un fornitore ucraino. Il resto è ospitato nei Paesi Bassi, con Dotsi.